Espero que esta información os haya servido para saber un poco más de este método.

A través de este blog la gente pude saber la complejidad de los sistemas de seguridad que nos permiten asegurar nuestra privacidad. Si tenéis cualquier pregunta, no dudéis en comentar!

La criptografía

miércoles, 20 de mayo de 2015

lunes, 18 de mayo de 2015

USOS DE LA CRIPTOGRAFÍA

Hoy en día la criptografía es fundamento de muchas utilidades para nuestra vida cotidiana, tales como:

-

En Internet, en el comercio electrónico, el protocolo se llama SSL (Secure Sockets Layer ).

-

En teléfonos celulares, el protocolo se llama GSM (Global System for Mobile communications ).

-

Para conectar dos servidores a largas distancias de manera segura, VPN (Virtual Private Network)

-

Para conectar ordenadores de manera segura, con el protocolo IPsec (Internet Protocol Secure)

-

Para conectar un cliente con un servidor de manera segura con el protocolo SSH (Open Secure Shell)

-

Para usar el teléfono por Internet de manera segura, VoIP (Voice over Internet Protocol )

-

Para mandar un e-mail de manera segura, S-MIME (Secure / Multipurpose Internet Mail Extensions)

-

Para usar un PDA(Personal Digital Assistant) de manera segura, WTLS (Wireless Transport Layer Security)

-

Para conectar un portátil a internet de manera segura, con el protocolo WEP (Wired Equivalent Privacy ).

-

Para ver videos, televisión por Internet, por ejemplo, con el protocolo BitTorrent

-

Para etiquetas electrónicas, Radio Frequency Identification (RFID), con el protocolo TI-RFid .

-

Para comunicación por satélite con el protocolo GMPCS (Global Mobile Personal Communications by Satellite).

-

Para las "Facturas Electrónicas", con la firma digital.

-

Para comprar, vender o mandar dinero por Internet con Paypal.

-

En los cajeros automáticos ATM (Automatic Teller Machine).

-

En la política con las elecciones electrónicas (electronic voting).

-

En el derecho con los notarios electrónicos (electronic notary).

-

En casinos electrónicos por Internet.

-

En tarjetas inteligentes electrónicas (Smart Cards).

domingo, 3 de mayo de 2015

CRIPTOGRAFÍA HÍBRIDA

Este sistema es la unión de las ventajas de los dos anteriores, debemos de partir que el problema de ambos sistemas criptográficos es que el simétrico es inseguro y el asimétrico es lento.

El proceso para usar un sistema criptográfico híbrido es el siguiente:

1. Generar una clave pública y otra privada (en el receptor).

2. Cifrar un archivo de forma síncrona.

3. El receptor nos envía su clave pública.

4. Ciframos la clave que hemos usado para encriptar el archivo con la clave pública del receptor.

5. Enviamos el archivo cifrado (síncronamente) y la clave del archivo cifrada (asíncronamente y solo puede ver el receptor).

El proceso para usar un sistema criptográfico híbrido es el siguiente:

1. Generar una clave pública y otra privada (en el receptor).

2. Cifrar un archivo de forma síncrona.

3. El receptor nos envía su clave pública.

4. Ciframos la clave que hemos usado para encriptar el archivo con la clave pública del receptor.

5. Enviamos el archivo cifrado (síncronamente) y la clave del archivo cifrada (asíncronamente y solo puede ver el receptor).

CRIPTOGRAFÍA ASIMÉTRICA

La criptografía asimétrica se basa en el uso de dos claves: la pública (que se podrá difundir sin ningún problema a todas las personas que necesiten mandarte algo cifrado) y la privada(que no debe de ser revelada nunca).

Sabiendo lo anterior, si queremos que tres compañeros de trabajo nos manden un archivo cifrado debemos de mandarle nuestra clave pública (que está vinculada a la privada) y nos podrán mandar de forma confidencial ese archivo que solo nosotros podremos descifrar con la clave privada.

Puede parecer a simple vista un sistema un poco cojo ya que podríamos pensar que sabiendo la clave pública podríamos deducir la privada, pero este tipo de sistemas criptográficos usa algoritmos bastante complejos que generan a partir de la frase de paso (la contraseña) la clave privada y pública que pueden tener perfectamente un tamaño de 2048bits (probablemente imposible de reventar).

Como os habréis dado cuenta solo cifra una persona (con la clave pública) y la otra se limita a mirar el contenido, por lo que la forma correcta de tener una comunicación bidireccional sería realizando este mismo proceso con dos pares de claves, o una por cada comunicador.

Otro propósito de este sistema es también el de poder firmar documentos, certificando que el emisor es quien dice ser, firmando con la clave privada y verificando la identidad con la pública.

Este tipo de criptografía se desarrollo en los años 70 y utiliza complicados algoritmos matemáticos relacionados con números primos y curvas elípticas.

Sabiendo lo anterior, si queremos que tres compañeros de trabajo nos manden un archivo cifrado debemos de mandarle nuestra clave pública (que está vinculada a la privada) y nos podrán mandar de forma confidencial ese archivo que solo nosotros podremos descifrar con la clave privada.

Puede parecer a simple vista un sistema un poco cojo ya que podríamos pensar que sabiendo la clave pública podríamos deducir la privada, pero este tipo de sistemas criptográficos usa algoritmos bastante complejos que generan a partir de la frase de paso (la contraseña) la clave privada y pública que pueden tener perfectamente un tamaño de 2048bits (probablemente imposible de reventar).

Como os habréis dado cuenta solo cifra una persona (con la clave pública) y la otra se limita a mirar el contenido, por lo que la forma correcta de tener una comunicación bidireccional sería realizando este mismo proceso con dos pares de claves, o una por cada comunicador.

Otro propósito de este sistema es también el de poder firmar documentos, certificando que el emisor es quien dice ser, firmando con la clave privada y verificando la identidad con la pública.

Este tipo de criptografía se desarrollo en los años 70 y utiliza complicados algoritmos matemáticos relacionados con números primos y curvas elípticas.

CLARO EJEMPLO DE CRIPTOGRAFÍA SIMÉTRICA: LA MÁQUINA ENIGMA

|

| Máquina Enigma |

La máquina Enigma contaba también con un libro de claves que contenía la clave del día y hacia un poco más difícil encontrar la clave, pero no es una clave lo suficientemente segura como para que no se pudiese reventar, sobretodo cuando los ingleses gracias a los polacos consiguieron el algoritmo, por este motivo la mayoría de los días conseguían la clave.

Y otro inconveniente que tiene este sistema es que si quieres tener un contenido totalmente confidencial con 10 personas tienes que aprenderte o apuntarte (siendo esta forma menos segura) las 10 claves para cada persona.

|

| Máquina Enigma a bordo de un Sd.KFz 251 de Heinz Guderian. |

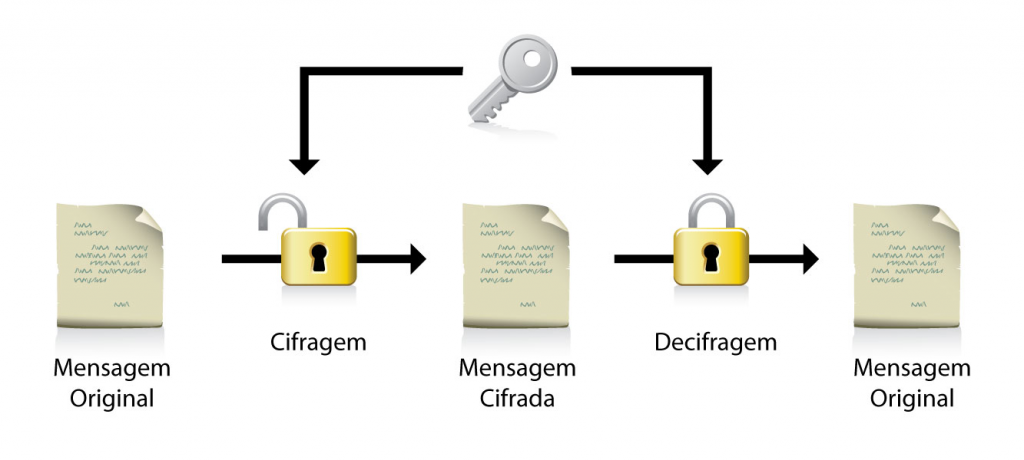

CRIPTOGRAFÍA SIMÉTRICA

La criptografía simétrica solo utiliza una clave para cifrar y descifrar el mensaje, que tiene que conocer el emisor y el receptor previamente y este es el punto débil del sistema, la comunicación de las claves entre ambos sujetos, ya que resulta más fácil interceptar una clave que se ha transmitido sin seguridad (diciéndola en alto, mandándola por correo electrónico u ordinario o haciendo una llamada telefónica).

Suscribirse a:

Entradas (Atom)